OpenSSL 情報漏えいを許してしまう脆弱性 ~Heartbleed 問題~ について

2014年04月07日、 OpenSSL 情報漏えいを許してしまう脆弱性(CVE-2014-0160) ~Heartbleed 問題~ について報告されました。 インシデント情報活用フレームワーク検討 WGでは、インシデント対応技術調査 WG、日本シーサート協議会に加盟しているチームに協力を得て、インシデント発生を事前に予防する措置として、「OpenSSL 情報漏えいを許してしまう脆弱性 ~ Heartbleed 問題~」に関する公開情報を調査し、本レポートにまとめました。

- ・更新履歴

- 2014-04-15

- ・新規

OpenSSL 情報漏えいを許してしまう脆弱性 ~ Heartbleed 問題~ とは

OpenSSL 情報漏えいを許してしまう脆弱性 ~ Heartbleed 問題~ は、 OpenSSL の TLS/DTLS 用 Heartbeat 拡張の実装に起因する情報漏えいを許してしまう脆弱性 (CVE-2014-0160) です。 OpenSSL 1.0.1 ~ 1.0.1f、1.0.2 が影響を受けます。

この脆弱性を悪用された場合、秘密鍵、Cookie など、メモリに格納されている重要なデータを読み出されてしまう可能性があります。 図1 は、SSL サーバのメモリに格納されていたデータの一部が参照可能となってしまった事例です。

図1. SSL サーバのメモリに格納されていたデータの一部が参照可能となってしまった事例

対策

OpenSSLを利用したクライアントプログラム

(1) バージョンアップあるいは、対策版の適用

wget、curl などの OpenSSL を利用したツールが影響を受けます。

参考: [ ベンダ情報 ]

ウェブサイト管理者

(1) バージョンアップあるいは、対策版の適用

Web サイトのサーバ上で稼働する OpenSSL プログラムを最新の状態に保ってください。

参考: [ ベンダ情報 ]

(2) (推奨)SSLサーバ証明書の再発行と現在使用しているSSLサーバ証明書の失効

脆弱性を悪用された場合、SSL サーバ証明書の秘密鍵が読み出されてしまっている可能性があります。 Web サイトの提供形態によっては、現在使用しているSSLサーバ証明書の失効させ、SSL サーバ証明書の再発行を推奨します。

- Symantec(旧Verisign):Security Advisory - 脆弱性:OpenSSL Heartbleed Bug (CVE-2014-0160/CVE-2014-0346) について

- グローバルサイン:OpenSSL 1.0.1に含まれる脆弱性への対応のお願い

- セコムトラストシステムズ:OpenSSL (1.0.1~1.0.1fおよび1.0.2-betaシリーズ)に含まれる脆弱性に関する重要なお知らせ

- クロストラスト:OpenSSL 1.0.1に含まれる脆弱性(The Heartbleed Bug)への対応に関するお知らせ

(3) (推奨)パスワードの変更

脆弱性を悪用された場合、Web サイトを利用しているユーザのパスワードが読み出されてしまっている可能性があります。 Web サイトの提供形態によっては、パスワードなどのユーザ認証の変更(リセット)を推奨します。

(4) (推奨)IDS/IPS、ネットワークパケット監視の導入/強化

アクセスログ、システムログに攻撃か否かを判断するための痕跡が残りませんので、検知などの対処が必要な場合には、IDS/IPSやネットワークパケット監視の導入/強化を推奨します。

- シスコ:OpenSSL Information Disclosure

- IBM:OpenSSL heartbeat information disclosure

- Juniper Networks:SSL:OPENSSL-TLS-DTLS-HEARTBEAT - SSL: OpenSSL TLS DTLS Heartbeat Information Disclosure

- パロアルトネットワークス「Heartbleed」問題に対処 (CVE-2014-0160)

- Snort(SourceFire):Heartbleed Memory Disclosure - Upgrade OpenSSL Now!

- トレンドマイクロ:「OpenSSL」に深刻な脆弱性「Heartbleed」が発覚、拡張機能「Heartbeat」に存在

ベンダ情報

2014年04月18日

2014年04月17日

2014年04月16日

2014年04月15日

2014年04月14日

2014年04月11日

- MySQL:Changes in MySQL 5.6.18(2014-04-11)

- ミラクル・リナックス:openssl-1.0.1e-16.AXS4.7

2014年04月10日

2014年04月09日

- シスコ:cisco-sa-20140409-heartbleed: OpenSSL Heartbeat Extension Vulnerability in Multiple Cisco Products

- Citrix:Citrix Security Advisory for CVE-2014-0160, aka the Heartbleed vulnerability

- Juniper:JSA10623: 2014-04 Out of Cycle Security Bulletin: Multiple products affected by OpenSSL "Heartbleed" issue (CVE-2014-0160)

- Blue Coat:Security Advisories: April 9, 2014 - OpenSSL heartbeat information disclosure (CVE-2014-0160)

- Sophos:UTM Up2Date 9.111 Released - FIX for OpenSSL vulnerability (Heartbleed)

- IIJ:「OpenSSL の heartbeat 拡張に情報漏えいの脆弱性」のSEILシリーズへの影響について

2014年04月08日

- F5:sol15159: OpenSSL vulnerability CVE-2014-0160

- FreeBSD:FreeBSD-SA-14:06.openssl

- Fortinet:Information Disclosure Vulnerability in OpenSSL (Heartbleed)

- VMware:Response to OpenSSL security issue CVE-2014-0160/CVE-2014-0346 a.k.a: "Heartbleed" (2076225)

- NetBSD:advance notice: OpenSSL CVE-2014-0160 ("heartbleed")

- Red Hat:RHSA-2014-0376: Important: openssl security update

- Red Hat:RHSA-2014-0377: Important: openssl security update

- Red Hat:RHSA-2014-0378: Important: rhev-hypervisor6 security update

- Check Point:Check Point response to OpenSSL vulnerability (CVE-2014-0160)

2014年04月07日

観測日記

脆弱性のある Webサイトの国別内訳 (2014年04月23日)

トレンドマイクロの報告によれば、トップ100万ドメインのうち、

+ 2014年04月23日現在、脆弱性「CVE-2014-0160」の影響を受けた Webサイトの 3分の2 が対応済み

+ 脆弱性のある Web サイトは SSL を使用する Web サイト全体の 10% 以下

+ 脆弱性を抱える Webサイトの割合が最大の TDL は、「.RU (ロシア)」と「.CN (中国)」

+ 「.JP」ドメインの Web サイト 17,852 のうち、SSL を使用する Web サイトは 1,298 (7%)

+ SSL を使用する Web サイト 1,298 のうち、脆弱性のある Web サイトは 125 (9.63%) です。

被害に関する報告 (2014年04月19日)

[ 関連記事 ]

Web サイトの脆弱性対策 (2014年04月19日)

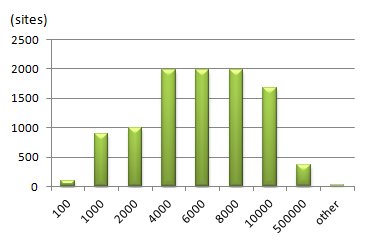

ランキングの高いサイトとして、Alexa に登録されている 10,000 Web サイトを対象に、 Heartbleed 問題の調査結果を報告しているサイトがあります。 この調査結果によれば、

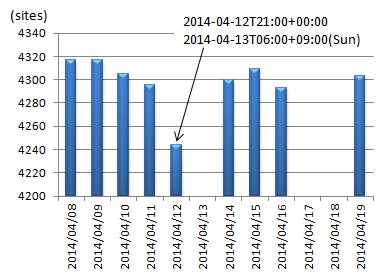

+ SSL を使用する Web サイトは 43% (平均 4,298 サイト) (1a参照)

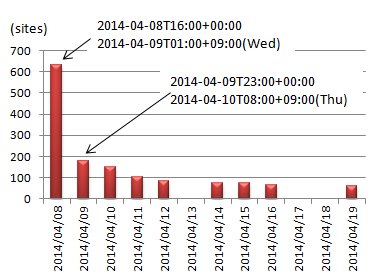

+ SSL を使用する Web サイト 4,317 のうち、脆弱性のある Web サイトは 630 (15%) [4月9日時点] (1b参照)

+ SSL を使用する Web サイト 4,303 のうち、脆弱性のある Web サイトは 59 (1%) [4月19日時点] (1b参照)

です。

調査結果から読み取れるものとして、

(1a) 4月12日(土)(日本では4月13日(日))に、SSL を使用する Web サイトの稼働が下がったようです。

図20140419-1a. SSL を使用する Web サイト

(1b) 4月8日(火)(日本では4月9日(水))から翌日にかけて、脆弱性対策が進められたようです。

図20140419-1b. 脆弱性のある Web サイト

(1c) 調査対象となった 10,000 Web サイトの Alexa ランキング分布は、次の通りです。

ランキング分布の調査には、トップ100万が記録されている http://s3.amazonaws.com/alexa-static/top-1m.csv.zip を使用しました。 ランキングには、Quantcastが提供するトップ100万(http://www.quantcast.com/quantcast-top-million.zip) などもあります。

図20140419-1c. 調査対象となった 10,000 Web サイトの Alexa ランキング分布

出典

Web サイトの脆弱性対策 (2014年04月17日)

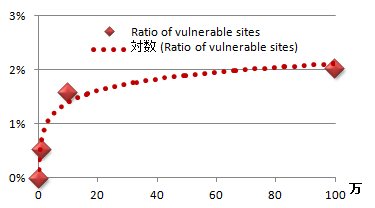

Sucuri の報告によれば(2014年04月17日時点)、ランキングの高いサイトとして、Alexa に登録されている 1,000,000 Web サイトのうち、脆弱なサイトは、

+ Top 1,000 : 0 サイト (0%)

+ Top 10,000 : 53 サイト (0.53%)

+ Top 100,000 : 1,595 サイト (1.60%)

+ Top 1,000,000 : 20,320 サイト (2.03%) です。

図20140417-1. 脆弱なサイトの割合 (横軸:Top 1,000, 10,000, 100,000, 1,000,000)

出典:Sucuri

- HeartBleed in the Wild

http://blog.sucuri.net/2014/04/heartbleed-in-the-wild.html

被害に関する報告 (2014年04月15日)

[ 関連記事 ]

- ITpro: OpenSSLの「心臓出血」脆弱性、悪用の疑いで逮捕者 (2014年04月17日)

- ITmedia: OpenSSLの脆弱性悪用事件で男を逮捕――カナダ警察 (2014年04月17日)

- ITpro: OpenSSLの「心臓出血」脆弱性、被害報告が相次ぐ (2014年04月16日)

- ITmedia: OpenSSLの脆弱性で初の被害、カナダや英国で発覚 (2014年04月15日)

[ 関連サイト ]

- Statement by the Commissioner of the Canada Revenue Agency on the Heartbleed bug

http://www.cra-arc.gc.ca/gncy/sttmnt2-eng.html - CRA update regarding the Heartbleed Bug ? Online services restored

http://www.cra-arc.gc.ca/gncy/sttmnt-eng.html - Mumsnet and Heartbleed as it happened

http://www.mumsnet.com/features/mumsnet-and-heartbleed-as-it-happened

SSL サーバ証明書の再発行状況 (2014年04月11日)

Netcraft の報告によれば、約50万件の SSL サーバ証明書のうち、3万件のSSL サーバ証明書に関して失効手続きがされたとしています。

脆弱性のある Webサイトの国別内訳 (2014年04月11日)

トレンドマイクロの報告によれば、トップ100万ドメインのうち、

+ 2014年04月11日現在、脆弱性「CVE-2014-0160」の影響を受けた Webサイトが全体の約 5%

+ 脆弱性を抱える Webサイトの割合が最大の TDL は、「.KR」と「.JP」

+ 「.JP」ドメインの Web サイト 17,852 のうち、SSL を使用する Web サイトは 1,195 (7%)

+ SSL を使用する Web サイト 1,195 のうち、脆弱性のある Web サイトは 534 (45%) です。

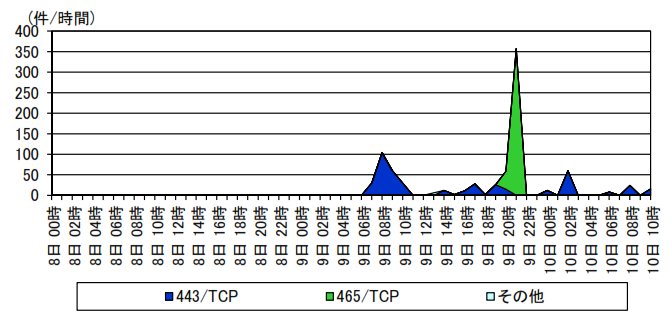

OpenSSL の脆弱性を標的としたアクセスの増加 (2014年04月10日)

警察庁の定点観測システムにおいて、9日以降、脆弱性を悪用するコードに実装されている Client Hello パケットと、完全に一致するパケットを多数観測していることが報告されました。 脆弱性が存在するサーバの探索などが実施されているものとしています。

図20140410. Client Hello パケットの宛先ポート別検知件数 (04月08日00:00~04月10日10:59)

出典:警察庁

Heartbeat 拡張が有効になっていた SSL サイト (2014年04月08日)

Netcraft の報告によれば、SSL サイトのうち 17.5% で Heartbeat 拡張が有効になっていたと報告しています。 証明書数にして約50万件です。

OpenSSL 情報漏えいを許してしまう脆弱性(CVE-2014-0160)公開 (2014年04月07日)

OpenSSL.org から、TLS/DTLS 用 Heartbeat 拡張の実装に起因する情報漏えいを許してしまう脆弱性 (CVE-2014-0160) が公開されました。

更新履歴

- 2014-05-02

- ・観測日記 2014年04月23日

- 2014-04-23

- ・観測日記 2014年04月19日

- ・観測日記 2014年04月17日

- 2014-04-20

- ・ベンダ情報

- ・観測日記 2014年04月19日

- ・観測日記 2014年04月15日

- 2014-04-15

- ・新規

| 発行日:2014-04-15T07:00+09:00 更新日:2014-05-02T22:55+09:00 |