Webサービス連携を使用したWebサイト経由での攻撃 mstmp について

| プラットフォーム: マイクロソフト Windows NT ブラウザ: モジラ Firefox 1.x (ブラウザ最新版への更新を検討しましょう) プラットフォームとブラウザの判定に使用した情報 Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0 |

mstmp (エムエステンプ) は、Webサービス連携によって作成されたコンテンツ (マッシュアップコンテンツ) を悪用したホームページ誘導型マルウェアのひとつです。 インシデント情報活用フレームワーク検討 WGでは、mstmp (エムエステンプ) に関する公開情報を調査し、本レポートにまとめました。

- ・更新履歴

- 2011-05-07

- ・新規

mstmp (エムエステンプ) とは

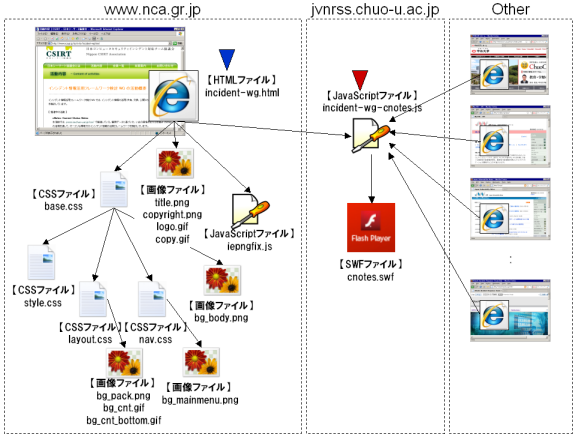

ホームページは、複数ファイルの組み合わせでできあがったコンテンツです。 このコンテンツを構成するファイルの中には、同じサイトに置かれているファイルもあれば、 他のサイトに置かれているファイルもあります。 例えば、 インシデント情報活用フレームワーク検討 WG のページは、 incident-wg.htmlから呼び出された、4個のCSSファイル(ページの表示を制御するファイル)、 9個の画像ファイル、2個のJavaScriptファイル、そして、1個のフラッシュファイル、計16個から構成されています(図1)。

図1. マッシュアップコンテンツの例 (incident-wg.html)

従来型 --- Gumblar (ガンブラー)

Gumblar (ガンブラー) は、ホームページのサイトに置かれているファイル incident-wg.html (図1の▼) を改ざんすることで、 知らない間に、ウイルス配信サイトに誘導し、ウイルス感染被害を発生させました。

マッシュアップコンテンツ悪用型 -- mstmp (エムエステンプ)

mstmp (エムエステンプ) は、Webサービス連携によって作成されたコンテンツ (マッシュアップコンテンツ) を悪用したホームページ誘導型マルウェアのひとつです。 マッシュアップコンテンツ悪用型とは、ホームページが参照する他のサイト jvnrss.ise.chuo-u.ac.jp に置かれているファイル incident-wg-cnotes.js (図1の▼) を改ざんすることで、 知らない間に、悪意のあるWebサイトに誘導し、ウイルス感染被害を発生させます。

incident-wg-cnotes.jsを参照しているホームページが1サイトあれば、悪意のあるWebサイトに誘導するサイトは1つですが、 incident-wg-cnotes.jsを参照しているホームページが100サイトあれば、悪意のあるWebサイトに誘導するサイトは100倍になるわけです。 1つの改ざんが N 倍化されてしまうことと、他のサイトに置かれたファイルなので、改ざんに気がつきにくくなります。

動作上の特徴

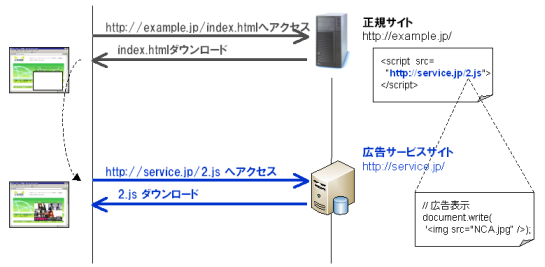

すこし動作上の特徴をみていきましょう。 ホームページを構成するファイルの中には、ファイルからファイルを呼び出すことができるものがあります。 図2は、ファイル呼び出しの例で、広告サービスサイト(http://service.jp/2.js)を使って、日本シーサート協議会のロゴを表示しています。

実は、この場合、ブラウザが、自動的に次のファイル呼び出し処理をしているために、 利用者の皆さんは、意識せずに広告サービスサイトのページ(http://service.jp/2.js)にアクセスしてしまっているのです。 もし、ここで、意識せずにアクセスしてしまっている広告サービスサイトのページ(http://service.jp/2.js)で改ざんが発生してしまったら、どうなるのでしょうか。

注1:例題では すべて www.nca.gr.jp にあるファイルを呼び出しています。

注2:例題では 2.js が呼び出しているファイルの書き換えを行っています。

図2. ファイルからファイルを呼び出す例

図2では、正規サイト(http://example.jp/index.html)には改ざんなどの変更は発生していないにも関わらず、 「日本シーサート会議会のロゴ」が「どくろマーク」に書き換わってしまっています。 この「どくろマーク」が、悪意のあるWebサイトに置かれていたら、 利用者の皆さんは、意識せずに「悪意のあるWebサイト」にアクセスすることになるわけです。

それでは、従来型とマッシュアップコンテンツ悪用型の感染動作の違いをアニメーションで見比べて見ましょう。

| 正規サイト example.jp |

広告サービスサイト service.jp |

悪意のある Webサイト |

|

| Gumblar ガンブラー |

改ざん 誘導コード埋込み |

- | - |

| mstemp エムエステンプ |

感染活動への 関与なし |

改ざん 誘導コード埋込み |

- |

従来型 --- Gumblar (ガンブラー) の場合、 正規サイトでの改ざん (誘導コードの埋込み) が発生し、 その誘導コードによって、ブラウザは、悪意のあるWebサイトにアクセスしてしまうことになります (図3)。

一方、マッシュアップコンテンツ悪用型 -- mstmp (エムエステンプ) の場合、 正規サイトでの改ざんはなく、 広告発信サイトでの改ざん (誘導コードの埋込み) が発生し、 その誘導コードによって、ブラウザは、悪意のあるWebサイトにアクセスしてしまうことになります (図4)。

[参考]

対策

パソコン利用者

(1) ウィルス定義ファイルを最新にする。

感染するウイルスの変化も早く、最新のウィルス定義ファイルを用いても、ウイルスを検知・駆除できないことがありますので、 ウィルス定義ファイルの更新を自動更新とし、最新のウィルス定義ファイルを利用していることを確認しましょう。

(2) セキュリティ更新プログラムを適用する。

マイクロソフト Windows、マイクロソフト Office、利用しているブラウザのアップデート、 ブラウザから起動される各種アプリケーションのアップデートをおこなってください。 最新版やアップデートの状況については、下記URLから確認してください。

Microsoft Windows

http://www.update.microsoft.com/microsoftupdate/

Microsoft Office

http://www.update.microsoft.com/microsoftupdate/

ブラウザ

Mozilla Firefox

https://www.mozilla.org/ja/firefox/

Google Chrome

http://www.google.co.jp/chrome/

Apple Safari

http://www.apple.com/jp/safari/download/

Microsoft Internet Explorer

http://www.microsoft.com/ja-jp/windows/products/winfamily/ie/function/default.aspx

Adobe Acrobat Reader

http://get.adobe.com/jp/reader/

Adobe Flash Player

http://get.adobe.com/jp/flashplayer/

Adobe Shockwave

http://get.adobe.com/jp/shockwave/

Java(JRE)

http://java.sun.com/javase/ja/6/download.html

QuickTime

http://www.apple.com/jp/quicktime/download/

ウェブサイト管理者

(1) 改ざんの有無のチェック

自身が管理する Web サイトの利用者に、ウイルスを感染させる可能性があることを認識して、次の点から改ざんの有無をチェックしてください。

・Web サイト上の全ページのソースを確認

ソースを確認する代替方法として、改ざん検知、ファイルの履歴の管理、管理しているオリジナルファイルとサイト上のコンテンツの差分を確認するなどの方法があります。

・ftpサーバのアクセスログを確認

(2) 改ざんされた場合の対処

Web サイトが改ざんされた場合、被害の拡大を防ぐための早急な対応が求められます。 まずは、Web サイトを一旦公開停止した上で、原因究明および修正作業を実施してください。

観測日記

mstmp に関する FAQ (2011年02月03日)

Q: mstmp は、新たな攻撃モデルなのだろうか?

A: NO

新しい挙動かもしれませんが、新しい攻撃モデルではないと考えています。

まず、「マッシュアップコンテンツ悪用型 -- mstmp (エムエステンプ)」は、 「従来型 --- Gumblar (ガンブラー) 」と同様に、 Web ブラウザを通じて、利用者が気づかないうちに攻撃コードやマルウェアをダウンロードするドライブ・バイ・ダウンロード (Drive-by Download) 攻撃を利用しています。

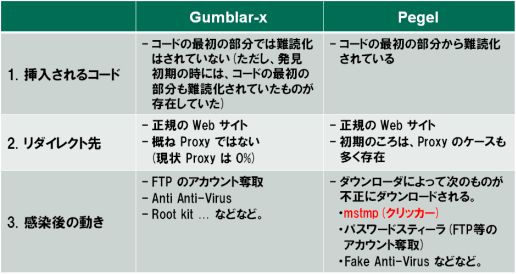

次に、従来型に属する、Gumblar 亜種 (Gumblar-x) 、Pegel (ピーゲル) と比べてみます 。 Gumblar 亜種 (Gumblar-x) は、2009年10月~12月に流布した攻撃活動の形態です。 Pegel (ピーゲル) は、2009年12月以降に流布した攻撃活動の形態で、Gumblar.8080 系とも呼ばれています。 Gumblar 亜種 (Gumblar-x) と Pegel では、挿入されるコード、リダイレクト先、感染後の動きに多少の違いがみられます (図3.2) 。

今回、mstmp (エムエステンプ) の感染活動では、名称の由来でもある、 ダウンローダによって「クリッカー」と呼ばれる不正なプログラム (ファイル名:mstmp) がダウンロードされますが、 これは、感染後の動きの一つと位置付けられます。 このことから、mstmp (エムエステンプ) の感染活動は、 新しい攻撃モデルというよりは、Pegel (ピーゲル) 型の攻撃活動の一種と見るのが良いと考えています。

図3.2:Gumblar 亜種 (Gumblar-x) と Pegel の主な違いと mstmp の位置付けについて

出典:カスペルスキー

1位 TROJ_DLOAD (ディロード) 142件 (2010年11月05日)

トレンドマイクロの不正プログラム感染被害報告数ランキング 2010年10月度によれば、 mstmp (エムエステンプ) に関与する TROJ_DLOAD (ディロード) の感染被害件数は、142件です。

感染活動から見えてきたこと (2010年10月29日)

トレンドマイクロから、 アクセス先のURLの中に特定の文字列が含まれていた場合、 バックグラウンドで特定の URL (アフィリエイト関連のWebサイト) にアクセスすることが報告されました。 アフィリエイトを悪用した金銭取得を目的としている可能性を指摘しています。

不正ファイルのダウンロード検知件数の推移 (2010年10月27日)

日本IBM Tokyo SOCから、mstmp に関連するウイルスの感染活動状況について報告されました。

図3.1:不正ファイルをダウンロードしている検知件数推移 (2010年9月12日~10月26日)

出典:日本IBM Tokyo SOC

マッシュアップコンテンツ悪用型に対する注意喚起 (2010年10月27日)

2010年9月末から10月中旬の期間において、 特定の Web アクセス解析サービスを感染経路 (マッシュアップコンテンツ悪用型) としたと想定されるマルウエア感染に関する報告を受け、 JPCERT/CC から注意喚起が発行されました。

マッシュアップコンテンツ悪用:アクセス解析サービスの事例 (2010年10月22日)

マッシュアップコンテンツとして、アクセス解析サービスが悪用された事例です。 日本国内の企業において100社以上の感染被害が発生していることが報告されました。

マッシュアップコンテンツ悪用:ブログパーツの事例 (2010年01月08日)

マッシュアップコンテンツとして、ブログパーツが悪用された事例です。

更新履歴

- 2011-05-07

- ・新規

| 発行日:2011-05-07T09:43+09:00 更新日:2011-05-07T09:43+09:00 |