マルウェア Stuxnet(スタクスネット) について

Stuxnet (スタクスネット) は、2010年7月中旬に出現し、USB 経由で Windows の脆弱性を悪用して Windows PC に感染する、独シーメンス社製ソフトウェアを攻撃対象とする特徴を持つことから、注目を集めました。 さらに、9月中旬に入ってから、より詳細な情報が公開され始めたこと、国内でも感染事例があったことから、一般紙が取上げ始めました。

インシデント情報活用フレームワーク検討 WGでは、脅威情報共有 WGと協力して Stuxnet (スタクスネット) に関する公開情報を調査し、本レポートにまとめました。

・更新履歴

2011-02-06

- ・動作上の特徴

- ・観測日記 2010年12月22日

- ・観測日記 2010年12月15日

- ・感染被害に関する情報

Stuxnet(スタクスネット)

図1. 制御システムへの攻撃シナリオ

動作上の特徴

(1) Windows の脆弱性を悪用して Windows システムに感染

Stuxnet は、次に示すような感染経路や権限昇格を利用して Windows PC に感染します。 また、まだ明らかとされていない脆弱性 1件 (タスクスケジューラの脆弱性により特権が昇格される) を悪用することが報告されています。

- (a) USB などのリムーバブルメディア経由

・Windows シェルの脆弱性 (別名:ショートカットの脆弱性) の悪用 => MS10-046 (CVE-2010-2568)- (b) ネットワーク経由

・Server サービスの脆弱性の悪用 => MS08-067 (CVE-2008-4250)

・印刷スプーラーサービスの脆弱性の悪用 => MS10-061 (CVE-2010-2729)- (d) 感染 PC において権限昇格

・Windows カーネルモードドライバー (別名: Win32kのキーボードのレイアウトの脆弱性) の悪用 => MS10-073 (CVE-2010-2744)

・タスク スケジューラの脆弱性の悪用 => MS10-092 (CVE-2010-3338)- (c) ファイル共有経由

・安易なパスワード設定の悪用[参考]

シマンテック:W32.Stuxnet のインストール手口の詳細 (2010年7月20日)

シマンテック:Stuxnet がさらに 3 件のゼロデイ脆弱性を悪用 (2010年9月15日)

ITpro:WindowsやOfficeのパッチが多数公開、ウイルス悪用の脆弱性も修正 (2010年9月16日)

シマンテック:.lnk ファイル脆弱性以前の Stuxnet (2010年9月24日)

シマンテック:W32.Stuxnet Dossier (2010年10月2日)

(2) 独シーメンス社製ソフトウェア (SIMATIC WinCC or SIMATIC PCS 7) の脆弱性を悪用して、SQL コマンド経由で SIMATIC WinCC あるいは、SIMATIC PCS 7 の稼働する Windows システムに感染

Stuxnet は、ハードコーディングされたパスワードの脆弱性 (CVE-2010-2772) を使用して、SQL コマンド経由で SIMATIC WinCC あるいは、SIMATIC PCS 7 の稼働する Windows システムに感染します。

感染にあたり、WinCC あるいは、PCS 7 のデータベースに新たなテーブルを作成し、悪質な実行プログラムの書き込みを行い、実行します。

ただし、2010年10月5日時点で、WinCC あるいは、PCS 7 のデータベースの不正参照、外部への情報流出、データ削除などの活動については、報告されていません。

[参考]

Wired.com:SCADA System's Hard-Coded Password Circulated Online for Years (2010年7月19日)

ITmedia:Windowsの脆弱性悪用の攻撃にSiemensが注意喚起、パスワード変更は推奨せず (2010年7月21日)

シマンテック:W32.Stuxnet Dossier (2010年10月2日)

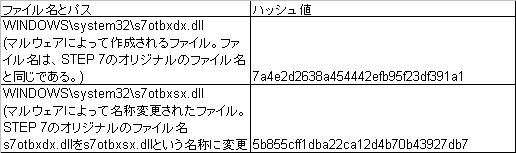

(3) 独シーメンス社製ソフトウェア (SIMATIC STEP 7) を悪用して、PLC (プログラマブルロジックコントローラ) に悪質なコードの書き込み

Stuxnet は、STEP 7 の s7otbxdx.dll ファイルの改ざんし、CPU が 6ES7-417 および 6ES7-315-2 のプログラマブルロジックコントローラに悪質なコードの書き込みを行います。

[想定される攻撃対象システム]

非常に高速(807Hz~1210Hz)で動作する周波数変換ドライブが必要

[攻撃活動と影響]

何か月にもわたって出力周波数を短時間のうちに1410Hz、2Hz、1064Hzと順に変化させる ⇒ 制御系システムの通常動作の妨害

[参考]

シマンテック:Stuxnet によって初めて実装された、産業用制御システムが標的のルートキット (2010年8月7日)

シマンテック:Stuxnet の PLC 感染プロセスの調査 (2010年9月22日)

シマンテック:Step 7 のプロジェクトが Stuxnet に感染 (2010年9月27日)

シマンテック:W32.Stuxnet Dossier (2010年10月2日)

シマンテック:Stuxnet: 画期的な解明 (2010年11月13日)

[参考]

ITmedia:Stuxnet攻撃がエネルギー業界にもたらした意味 (2010年7月30日)

シマンテック:Stuxnet の P2P コンポーネント (2010年9月18日)

エフセキュア:Stuxnetに関する質疑応答 (2010年10月1日)

シマンテック:Stuxnet: 標的は依然として不明 (2010年11月3日)

asahi.com:イラン核施設の妨害ウイルス イスラエルと米国が開発か (2011年1月16日)

シマンテック:Stuxnet の裏に潜むハッカー (2011年1月22日)

観測日記

ISIS Reports: Did Stuxnet Take Out 1,000 Centrifuges at the Natanz Enrichment Plant? Preliminary Assessment (2010年12月22日)

ISIS (Institute for Siceince and International Secuirty) から、レポート "Did Stuxnet Take Out 1,000 Centrifuges at the Natanz Enrichment Plant? Preliminary Assessment" が公開されました。このレポートによれば、 『2009年後半から2010年初めにかけて、イランのNatanzにある核燃料濃縮工場において、約1,000台の遠心分離装置の入れ替えを行ったことと、 このように比較的短期間に大量の遠心分離装置が不調をきたしたことから、その原因のひとつに Stuxnet マルウェア感染の可能性を指摘しています。』

http://isis-online.org/isis-reports/detail/did-stuxnet-take-out-1000-centrifuges-at-the-natanz-enrichment-plant/

セキュリティ更新プログラム (MS10-092) のリリース (2010年12月15日)

マイクロソフトから、Stuxnetが悪用する「タスク スケジューラの脆弱性 (MS10-092, CVE-2010-3338)」を除去するセキュリティ更新プログラムがリリースされました。

http://www.microsoft.com/japan/technet/security/bulletin/ms10-092.mspx

偽の「Stuxnet」駆除ツール (2010年10月15日)

シマンテックから、マイクロソフト製の「Stuxnet」駆除ツールに見せかけた偽ツール (Trojan.Fadeluxnet) の存在が報告されました。

http://www.symantec.com/connect/ja/blogs/stuxnet-4

http://www.symantec.com/region/jp/avcenter/venc/data/jp-trojan.fadeluxnet.html

http://pc.nikkeibp.co.jp/article/news/20101018/1028009/

セキュリティ更新プログラム (MS10-073) のリリース (2010年10月13日)

マイクロソフトから、Stuxnetが悪用する「キーボードのレイアウトの脆弱性 (MS10-073, CVE-2010-2743)」を除去するセキュリティ更新プログラムがリリースされました。

http://www.microsoft.com/japan/technet/security/bulletin/ms10-073.mspx

http://blogs.technet.com/b/srd/archive/2010/10/12/assessing-the-risk-of-the-october-security-updates.aspx

ICSA-10-272-01-PRIMARY STUXNET INDICATORS (2010年9月29日)

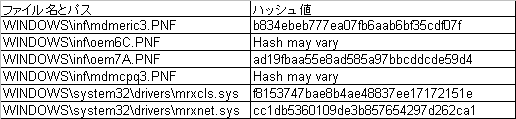

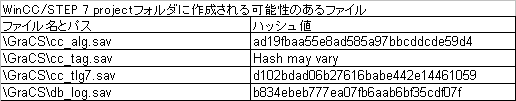

US-CERT Control Systems Security Program (CSSP) からアドバイザリ "ICSA-10-272-01-PRIMARY STUXNET INDICATORS" が発行されました。Stuxnetに感染した際に作成されるファイルについてまとめています。

http://www.us-cert.gov/control_systems/pdf/ICSA-10-272-01.pdf

WINCC/STEP 7のインストールあり/なしに関係なく共通している事象

WINCC/STEP 7のインストールありの場合にのみ見られる事象

ICSA-10-238-01B--STUXNET MALWARE MITIGATION 更新 (2010年9月15日)

US-CERT Control Systems Security Program (CSSP) から発行されたアドバイザリ "ICSA-10-238-01--STUXNET MALWARE MITIGATION" が更新され、StuxnetがWindowsシステムの5つの脆弱性を悪用することについて追記されました。

http://www.us-cert.gov/control_systems/pdf/ICSA-10-238-01B%20-%20Stuxnet%20Mitigation.pdf

セキュリティ更新プログラム (MS10-061) のリリース (2010年9月14日)

マイクロソフトから、Stuxnetが悪用する「印刷スプーラーサービスの脆弱性 (MS10-061, CVE-2010-2729)」を除去するセキュリティ更新プログラムがリリースされました。 また、カスペルスキーからは、Stuxnetが既知の脆弱性 MS08-067 (CVE-2008-4250) の悪用することを、 シマンテックからは、計4件のゼロディ脆弱性 (CVE-2010-2568, CVE-2010-2729, 残り2件の詳細は非公開) を悪用することが報告されました。

IBMから、MS10-061への攻撃を検知する、Provenita 用のシグネチャ (MSRPC_Spoolss_GetDocPrinter_Exec) がリリースされました。

http://www.microsoft.com/japan/technet/security/bulletin/ms10-061.mspx

http://www.kaspersky.com/news?id=207576178

http://www.symantec.com/connect/blogs/stuxnet-3

http://www.iss.net/security_center/reference/vuln/LNK_MsWin_Code_Execution.htm

ICSA-10-238-01--STUXNET MALWARE MITIGATION (2010年8月26日)

US-CERT Control Systems Security Program (CSSP) から、対策に関するアドバイザリ "ICSA-10-238-01--STUXNET MALWARE MITIGATION" が発行されました。感染を防ぐために、マイクロソフト Windows アップデート、USB 利用指針に沿った運用を推奨しています。

http://www.us-cert.gov/control_systems/pdf/ICSA-10-238-01%20-%20Stuxnet%20Mitigation.pdf

LNK_MsWin_Code_Execution シグネチャのリリース (2010年8月10日)

IBMから、MS10-046への攻撃を検知する、Provenita 用のシグネチャ (LNK_MsWin_Code_Execution) がリリースされました。

http://www.iss.net/security_center/reference/vuln/LNK_MsWin_Code_Execution.htm

セキュリティ定例外更新プログラム (MS10-046) のリリース (2010年8月3日)

マイクロソフトから、Stuxnetが悪用する「Windows シェルの脆弱性 (別名:ショートカットの脆弱性) (MS10-046, CVE-2010-2568)」を除去するセキュリティ定例外更新プログラムがリリースされました。

http://www.microsoft.com/japan/technet/security/bulletin/ms10-046.mspx

ICSA-10-201-01C--USB MALWARE TARGETING SIEMENS CONTROL SOFTWARE 更新 (2010年8月2日)

US-CERT Control Systems Security Program (CSSP) からアドバイザリ "ICSA-10-201-01C--USB MALWARE TARGETING SIEMENS CONTROL SOFTWARE" の改訂版が発行されました。

http://www.us-cert.gov/control_systems/pdf/ICSA-10-201-01C%20-%20USB%20Malware%20Targeting%20Siemens%20Control%20Software%20-%20Update%20C.pdf

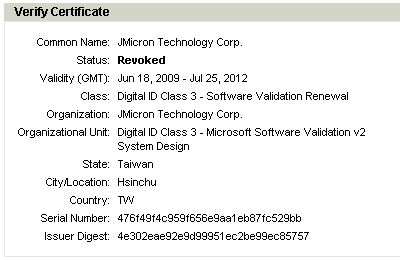

デジタル署名 (JMicron) の悪用 (2010年7月20日)

マカフィーから、MS10-046への攻撃を検知する、McAfee Intrushield 用のシグネチャ (HTTP: Windows Shell Shortcut LNK File Parsing Vulnerability、シグネチャID:0x4028BC00) がリリースされました。

Stuxnet が JMicron Technology Corp. のデジタル署名を悪用していることがわかりました。 同日、ベリサインによって証明書 (JMicron) の失効手続きが行われました。

--------------------------------------------------

http://crl.verisign.com/CSC3-2009-2.crl

Serial Number: 476F49F4C959F656E9AA1EB87FC529BB

Revocation Date: Jul 20 15:32:40 2010 GMT

http://www.f-secure.com/weblog/archives/00001993.html

http://www.mcafee.com/japan/security/virVul.asp?v=vul100349

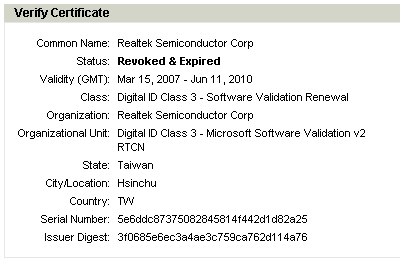

デジタル署名 (Realtek) の悪用 (2010年7月16日)

Stuxnet が Realtek Semiconductor Corp のデジタル署名を悪用していることがわかりました。 この証明書 (Realtek) は、ベリサインによって失効手続きが行われました。

--------------------------------------------------

http://crl.verisign.com/CSC3-2004.crl

Serial Number: 5E6DDC87375082845814F442D1D82A25

Revocation Date: Jan 20 00:00:00 2010 GMT

http://www.f-secure.com/weblog/archives/00001987.html

http://www.securelist.com/en/blog/271/Myrtus_and_Guava_Episode_2

Stuxnet (2010年7月15日)

マカフィから、Stuxnet の存在が報告されました。

http://www.mcafee.com/japan/security/virS.asp?v=Stuxnet

WORM_STUXNET.A (2010年7月14日)

トレンドマイクロから、WORM_STUXNET.A の存在が報告されました。

http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=WORM_STUXNET.A

W32.Stuxnet (W32.Temphid) (2010年7月13日)

シマンテックから、W32.Stuxnet (W32.Temphid) の存在が報告されました。

http://www.symantec.com/region/jp/avcenter/venc/data/jp-w32.temphid.html

Trojan-Dropper.Win32.Stuxnet.a (2010年7月12日)

カスペルスキーから、Trojan-Dropper.Win32.Stuxnet.a、Worm.Win32.Stuxnet.a、Rootkit.Win32.Stuxnet.a の存在が報告されました。

http://www.kaspersky.co.jp/viruswatchlite?search_virus=stuxnet.a&hour_offset=5

感染被害に関する情報

感染被害情報

ここに提示する感染被害に関する情報は、独シーメンス社製ソフトウェアを使用している Windows システムが感染したという明示的な事象は記載されていません。 家庭や企業の情報システムで利用されている Windows システムでの感染が含まれている可能性がありますので、注意してください。

シーメンス:SIMATIC WinCC / SIMATIC PCS 7: Information concerning Malware / Virus / Trojan (2010年7月19日)

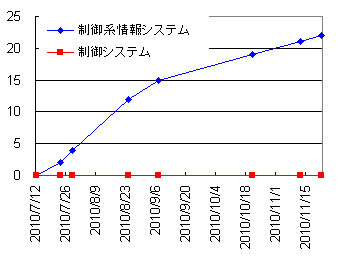

・制御系情報システムでの感染:2件、制御システム:0件 (2010年7月23日)

・制御系情報システムでの感染:4件、制御システム:0件 (2010年7月29日)

・制御系情報システムでの感染:12件、制御システム:0件 (2010年8月24日)

・制御系情報システムでの感染:15件、制御システム:0件 (2010年9月7日)

・制御系情報システムでの感染:19件、制御システム:0件 (2010年10月21日)

・制御系情報システムでの感染:21件、制御システム:0件 (2010年11月12日)

・制御系情報システムでの感染:22件、制御システム:0件 (2010年11月22日)

発電所や工場を標的...システム乗っ取るウイルス拡大 (2010年9月25日)

イラン、産業用PC3万台にウイルス「核施設影響なし」 (2010年9月27日)

「Stuxnet」のイラン攻撃説――セキュリティ研究者は懐疑的 (2010年9月28日)

Stuxnetワームがイランを攻撃 「原発システムに被害ない」と政府 (2010年9月28日)

統計情報

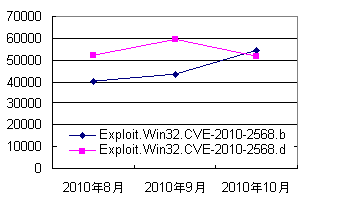

Exploit.Win32.CVE-2010-2568.d (Windows シェルの脆弱性 (別名:ショートカットの脆弱性) の悪用) の地理的分布

出典:カスペルスキー(2010年8月)

Stuxnet ワームの地理的分布

出典:カスペルスキー(2010年9月)

Exploit.Win32.CVE-2010-2568.* (Windows シェルの脆弱性 (別名:ショートカットの脆弱性) の悪用) の推移

出典:カスペルスキー

[参考]

トレンドマイクロ:インターネット脅威マンスリーレポート【2010年8月度】 (2010年9月6日)

カスペルスキー:Myrtus and Guava: the epidemic, the trends, the numbers (2010年9月26日)

カスペルスキー:マルウェアマンスリーレポート : 2010 年 8 月 (2010年9月13日)

カスペルスキー:マルウェアマンスリーレポート : 2010 年 9 月 (2010年10月5日)

対策

Stuxnet の活動起点は、Windows の脆弱性を悪用した Windows システムへの感染です。 ここでは、Windows の脆弱性を悪用した Windows システムへの感染を防ぐという視点で対策を紹介します。

USB などのリムーバブルメディアの利用制限

Stuxnet の活動起点のひとつが、USB などのリムーバブルメディアの悪用した感染です。 特に、独シーメンス社製ソフトウェア (SIMATIC WinCC あるいは、SIMATIC STEP 7) を利用しているシステム環境への、USB などのリムーバブルメディアによるデータ持込みは制限することを推奨します。

Windows システムの脆弱性除去

- Windows シェルの脆弱性の悪用 => MS10-046 (CVE-2010-2568)

- Server サービスの脆弱性の悪用 => MS08-067 (CVE-2008-4250)

- 印刷スプーラーサービスの脆弱性の悪用 => MS10-061 (CVE-2010-2729)

- キーボードのレイアウトの脆弱性の悪用 => MS10-073 (CVE-2010-2743)

- タスクスケジューラの脆弱性の悪用 => MS10-092 (CVE-2010-3338)

[参考]

ウイルス対策ソフトの導入、最新の定義ファイルでの運用

- シマンテック W32.Stuxnet (W32.Temphid)

http://www.symantec.com/region/jp/avcenter/venc/data/jp-w32.temphid.html - トレンドマイクロ WORM_STUXNET.A

http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=WORM_STUXNET.A - カスペルスキー Stuxnet

http://www.kaspersky.co.jp/viruswatchlite?search_virus=Stuxnet - マカフィ Stuxnet

http://www.mcafee.com/japan/security/virS.asp?v=Stuxnet - F-Secure Trojan-Dropper:W32/Stuxnet

http://www.f-secure.com/v-descs/trojan-dropper_w32_stuxnet.shtml - マイクロソフト Win32/Stuxnet

http://www.microsoft.com/security/portal/Threat/Encyclopedia/Entry.aspx?Name=Win32%2fStuxnet

更新履歴

- 2011-02-06

- ・動作上の特徴

- ・観測日記 2010年12月22日

- ・観測日記 2010年12月15日

- ・感染被害に関する情報

- 2010-10-23

- ・新規

| 発行日:2010-10-23T17:01+09:00 更新日:2011-02-06T18:09+09:00 |